ISSA Polska - zaangażowanie w proces konsultacji najważniejszych aktów prawnych dot. cyberbezpieczeństwa (i nie tylko)!

- Szczegóły

- Kategoria: Wiadomości

Z dumą informujemy, że w okresie maj - wrzesień 2024 r. nasi członkowie i nasze grupy robocze brali aktywny udział w szeregu konsultacji, mając na celu wniesienie naszego doświadczenia i wiedzy do kształtowania polityki w kluczowych obszarach cyfryzacji i cyberbezpieczeństwa.

W ramach konsultacji przedstawiliśmy nasze propozycje i nasze spojrzenie na szereg spraw dotyczących bezpieczeństwa sfery cyfrowej i nie tylko.

Więcej informacji można znaleźć na stronach dotyczących poszczególnych konsultacji.

Konsultacje krajowe:

- Projekt ustawy o zmianie ustawy o krajowym systemie cyberbezpieczeństwa oraz niektórych innych ustaw (https://mc.bip.gov.pl/projekty-aktow-prawnych-mc/902927_projekt-ustawy-o-zmianie-ustawy-o-krajowym-systemie-cyberbezpieczenstwa-oraz-niektorych-innych-ustaw.html https://legislacja.gov.pl/projekt/12384504/katalog/13055201#13055201)

- Projekt ustawy o krajowym systemie certyfikacji cyberbezpieczeństwa (https://mc.bip.gov.pl/projekty-aktow-prawnych-mc/projekt-ustawy-o-krajowym-systemie-certyfikacji-cyberbezpieczenstwa.html https://legislacja.gov.pl/projekt/12385350/katalog/13059111#13059111)

- Projekt Rozporządzenia Ministra Cyfryzacji w sprawie pomocy de minimis na rozwój cyberbezpieczeństwa w ramach programu “Cyfrowa Europa” (https://www.gov.pl/web/cyfryzacja/konsultacje-programu-wspolpracy-ministra-cyfryzacji-z-organizacjami-pozarzadowymi

https://mc.bip.gov.pl/programy-realizowane-w-mc/zaproszenie-do-konsultacji-programu-wspolpracy-ministra-cyfryzacji-z-organizacjami-pozarzadowymi-oraz-podmiotami-wymienionymi-w-art-3-ust-3-ustawy-o-dzialalnosci-pozytku-publicznego-i-wolontariacie-na-lata-2025-2027.html)

Konsultacje na poziomie UE:

- Projekt rozporządzenia wykonawczego dla dyrektywy NIS2 (https://ec.europa.eu/info/law/better-regulation/have-your-say/initiatives/14241-Obowiazki-w-zakresie-zarzadzania-ryzykiem-w-cyberprzestrzeni-i-sprawozdawczosci-dotyczace-infrastruktury-cyfrowej-dostawcow-i-zarzadcow-us%C5%82ug-ICT_pl)

Ponadto, uczestniczyliśmy w prekonsultacjach dotyczących wdrażania Aktu o Sztucznej Inteligencji (AI Act) do polskiego prawa (https://www.gov.pl/web/cyfryzacja/wdrozenie-aktu-o-ai) oraz konsultacjach “Programu współpracy Ministra Cyfryzacji z organizacjami pozarządowymi” (https://www.gov.pl/web/cyfryzacja/konsultacje-programu-wspolpracy-ministra-cyfryzacji-z-organizacjami-pozarzadowymi).

Dodatkowo nasi członkowie biorą teraz udział w konsultacjach w sprawie wytycznych technicznych dotyczących środków cyberbezpieczeństwa w ramach rozporządzenia wykonawczego dla dyrektywy NIS 2 organizowanych przez unijną agencję ds. Cyberbezpieczeństwa ENISA (https://www.enisa.europa.eu/news/asking-for-your-feedback-enisa-technical-guidance-for-the-cybersecurity-measures-of-the-nis2-implementing-act).

Nasze zaangażowanie w te procesy jest odzwierciedleniem naszego zobowiązania do wspierania rozwoju innowacyjnej, a przede wszystkim bezpiecznej cyberprzestrzeni.

Wprowadzenie do Testów Penetracyjnych z Burp Academy by PortSwigger

- Szczegóły

- Kategoria: Wiadomości

Zapraszamy do odkrycia najnowszej serii na kanale YouTube prowadzonym przez naszego członka, Michała Walkowskiego, poświęconej cyberbezpieczeństwu i testom penetracyjnym. Projekt „Wprowadzenie do Testów Penetracyjnych z Burp Academy by PortSwigger” stanowi idealne wprowadzenie do tematyki testów penetracyjnych, oferując praktyczne i przystępne podejście do nauki.

W tej serii krok po kroku prezentowane jest rozwiązywanie zadań z Akademii Burpa, z szczegółowymi wyjaśnieniami, dlaczego poszczególne podatności mogą być wykorzystane, jak je skutecznie zidentyfikować oraz naprawić. To doskonała okazja, aby rozpocząć swoją przygodę z testami penetracyjnymi, korzystając z darmowych zasobów i narzędzi.

Zachęcamy do subskrypcji kanału oraz śledzenia nadchodzących odcinków.

Link do playlisty: Kliknij tutaj

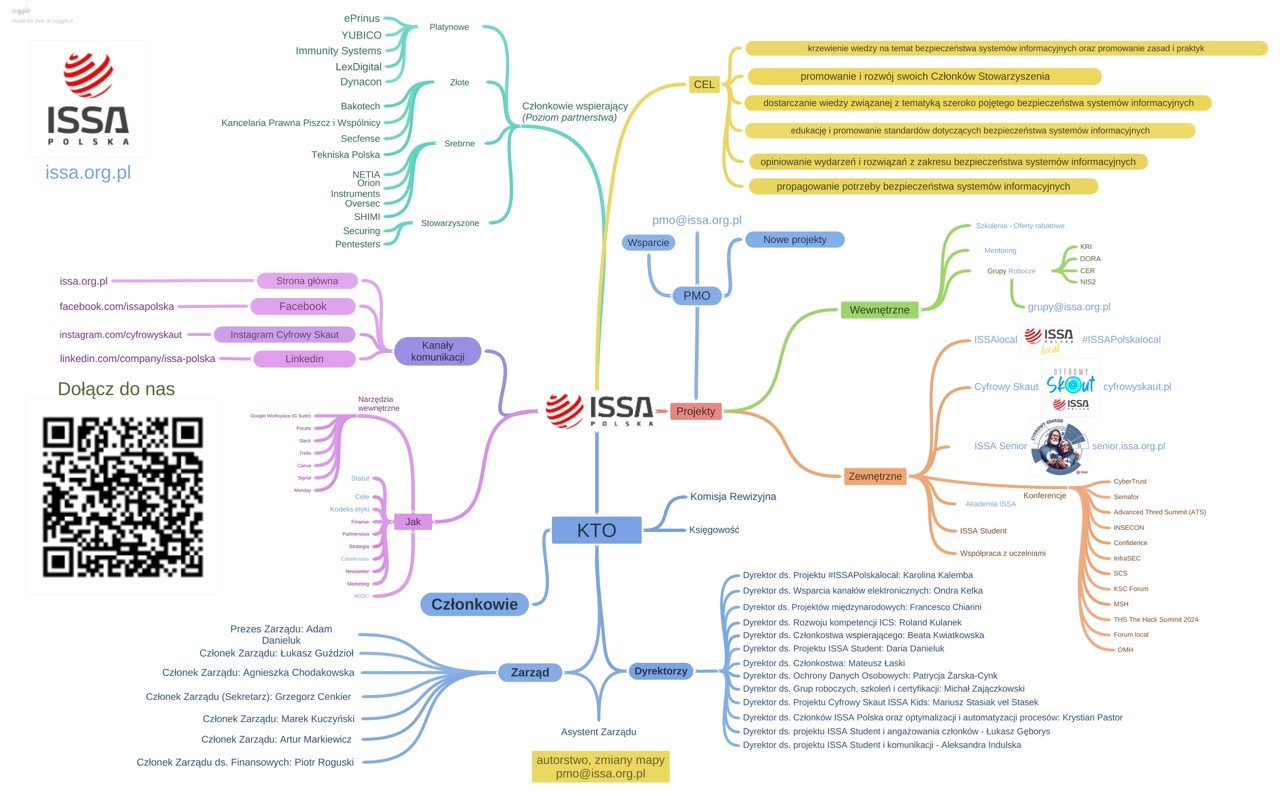

ISSA Polska – Szybki wgląd

- Szczegóły

- Kategoria: Wiadomości

ISSA Polska – Szybki wgląd

Zapraszamy do pobrania pliku, w którym znajdziesz szczegółowe informacje o tym, jak działa Stowarzyszenie ISSA Polska.

Dowiesz się tam m.in.:

- Jakie projekty realizujemy i z kim współpracujemy.

- Jakich narzędzi używamy w codziennej pracy.

- Kim są członkowie zarządu, dyrektorzy i kluczowe osoby odpowiedzialne za projekty.

- Jakie korzyści oferujemy naszym członkom, w tym dostęp do szkoleń, certyfikacji i zniżek.

Wszystkie szczegóły znajdziesz w pliku – pobierz i poznaj nas lepiej!

Nagrania z #ISSAPolskalocal

- Szczegóły

- Kategoria: Wiadomości

Członkowie Stowarzyszenia mogą zrobić wiele.

Mają całe zaplecze, wsparcie.

Jedną z tych rzeczy jest projekt #ISSAPolskalocal

Społeczności lokalne organizują regularne wydarzenia, w kilku miastach Polski.

Wkrótce odbędzie się setne wydarzenie projektu.

Liderzy planują spotkania na najbliższy czas.

Kalendarz znajdziecie na stronie projektu

Członkowie Stowarzyszenia mają jeszcze jedną korzyść.

Dostęp do materiałów.

Nie zawsze można, nie zawsze da się nagrać, prelegent nie zawsze wyraża zgodę.

Czasami się udaje.

Na slacku dla Członków jest kanał "1-nagrania"

Tam pojawiły się nagrania z local.

📺Poznań #ISSAPolskaPoznań - Michał Ratajczyk - - HA, DRP i tak dalej... Jak nie spalić całej infrastruktury i przetrwać pożar?

📺 Wrocław #ISSAPolskaWrocław - Marcin K. - Techniki antiforensic

📺 Wrocław #ISSAPolskaWrocław - Ireneusz Tarnowski - MU74455

Miłego oglądania i do zobaczenia na najbliższym wydarzeniu.

👉#Trójmiasto (Gdańsk, Gdynia, Sopot) #ISSAPolskaTrojmiasto - 8.01 - biblioteka Akademia Marynarki Wojennej w Gdyni

👉 #Warszawa 11.01 #Deloitte – Q22

👉 #Wrocław 18.01 - Wrocław #8014 #ISSAPolskaWrocław TRIS - Politechnika Wrocławska

Podręcznik Bezpieczeństwo IT

- Szczegóły

- Kategoria: Wiadomości

Zapraszamy zainteresowanych do pobrania nowej rozszerzonej wersji poradnika!

Strona 2 z 2